サイバーセキュリティソリューションのパイオニアであり、世界的リーダーであるチェック・ポイント・ソフトウェア・テクノロジーズ(Check Point(R) Software Technologies Ltd.、NASDAQ: CHKP、以下チェック・ポイント)の脅威インテリジェンス部門であるチェック・ポイント・リサーチ(Check Point Research、以下CPR)は、ヒューレット・パッカード・エンタープライズ(以下HPE)の「HPE OneView」に悪影響を与える重大なリモートコード実行脆弱性「CVE-2025-37164」を標的とした、活発かつ組織的な悪用キャンペーンを特定しました。チェック・ポイントのテレメトリで直接観測されたこの活動は、RondoDoxボットネットによるものとみられ、初期の偵察的試行から自動化された大規模攻撃への急激なエスカレーションが確認されています。

チェック・ポイントはすでに数万件に及ぶ悪用の試みをブロックしており、当該脆弱性の深刻さと、組織が早急に行動を起こす必要性が浮き彫りとなっています。

2026年1月7日、CPRは本キャンペーンをCISAに報告しました。これを受け、当該脆弱性は同日中にCISAのKEV(Known Exploited Vulnerabilities、既知の悪用された脆弱性)カタログに追加されました。

概要

- CPRは、HPE OneViewに影響を与える重大なリモートコード実行の脆弱性「CVE-2025-37164」に対する、大規模な悪用活動が進行中であることを確認しました。

- この大規模な悪用キャンペーンはRondoDoxボットネットによるものと見られ、自動化された攻撃の試みは短期間のうちに数万件規模まで急速に拡大しました。

- チェック・ポイントは自社のセキュリティインフラを通じて数万件の悪用試行を阻止しており、この脆弱性がもたらすリスクの深刻さと多層防御の重要性を浮き彫りにしています。

- チェック・ポイントは2026年1月7日に、この脆弱性が活発に実行されていることをCISAに報告しました。これを受け、当該脆弱性は同日中にCISAのKEVカタログに追加されました。

- HPE OneViewを運用している組織は、現在進行中の悪用による被害を防止・軽減するために、直ちにパッチを適用することが強く推奨されます。

- チェック・ポイントのお客様は、この脆弱性を標的とした悪用の試みをブロックする侵入防止システム(IPS)の自動更新により、当該脅威から引き続き保護されています。

脆弱性の概要

HPEは2025年12月16日、セキュリティ研究者グエン・クオック・カーン(Nguyen Quoc Khanh)氏によって報告された、HPE OneViewにおける重大なリモートコード実行の脆弱性「CVE-2025-37164」に関するアドバイザリを公開しました。HPE OneViewは、コンピューティング、ストレージ、ネットワークリソースの管理を自動化するITインフラ管理プラットフォームであり、様々な業界の組織で広く利用されています。

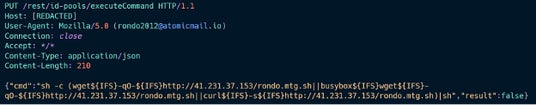

この脆弱性は、id-pools機能に関連付けられた、外部に公開されたexecuteCommand REST APIエンドポイントに存在します。このエンドポイントは、認証または権限チェックを一切行うことなく攻撃者が指定した入力を受け入れ、基盤となるOSのランタイム経由で直接実行します。

これにより攻撃者は、影響を受けたシステム上でリモートコード実行を行うための直接的な経路が得られます。

初期の攻撃活動と防御策の展開

チェック・ポイントはこの脆弱性に迅速に対応し、2025年12月21日に緊急のQuantum侵入防止システム(IPS)による保護を展開しました。同日夜遅くには、初期の悪用の試みが検出されています。チェック・ポイントのテレメトリに基づく初期分析では、これらの初期活動の大半は主に基本的な概念実証(PoC)レベルの攻撃試行であったことが示されています。

大規模な悪用活動が進行中であることを確認

2026年1月7日、CPRは攻撃の劇的なエスカレーションを観測しました。UTC(協定世界時)1月7日5時45分から9時20分の間に、CVE-2025-37164を悪用した攻撃の試行が4万件以上記録されています。分析の結果、これらの試行はボットネットによる自動化された悪用活動であることが判明しました。

特徴的なユーザーエージェント文字列や、リモートホストからRondoDoxマルウェアをダウンロードするためのコマンドが観測されたことから、この活動はRondoDoxボットネットによるものと見られます。

画像:進行中の悪用試行

攻撃の発生源と標的の特定

CPRが観測した活動の大部分は、オンライン上で不審なIPとして広く報告されている、オランダ国内の単一のIPアドレスから発生していました。チェック・ポイントのテレメトリは、この脅威アクターが非常に活発に活動していることを裏付けています。

このキャンペーンは複数の分野・業界にわたる組織に影響を与えており、特に政府機関に対する活動が最も多く確認されました。次いで、金融サービス業と製造業が多く標的とされています。

標的は世界中に分散しており、最も多くの攻撃が確認されたのは米国で、次いでオーストラリア、フランス、ドイツ、オーストリアが続いています。

RondoDoxボットネットによる活動

RondoDoxは、インターネットに接続されたIoTデバイスやウェブサーバーを標的とする、新興のLinuxベースのボットネットであり、主に分散型サービス拒否(DDoS)攻撃を実行し、暗号通貨のマイニングを行います。

RondoDoxは2025年の中ごろに初めて公に特定されました。チェック・ポイントは、同ボットネットが12月に発見されたReact2ShellのCVE-2025-55182を含む、注目度の高い脆弱性を積極的に悪用してきたことを観測しており、特にパッチ未適用のエッジおよび境界インフラが標的とされています。

今回のCVE-2025-37164の悪用は、このパターンに直接合致しています。

組織が今すぐ取るべき対応

脆弱性の開示から大規模な悪用に至るまでの移行は極めて迅速で、組織の対応に遅れは禁物です。

HPE OneViewを運用中の組織は直ちにパッチを適用するとともに、補完的コントロールが適切に実施されていることを確認する必要があります。CISAによるCVE-2025-37164のKEVカタログ追加は、緊急性をいっそう裏付けています。本脆弱性は現在活発に悪用されており、現実的なリスクをもたらしています。

チェック・ポイントによる保護

チェック・ポイントのIPSは、CVE-2025-37164および類似の脆弱性に対する悪用の試みをブロックし、脆弱性の開示からパッチ適用までの重要な期間に、お客様を保護します。

チェック・ポイントの次世代ファイアウォールに搭載されたIPSの保護機能は、自動的に更新されます。脆弱性の開示が数年前か数分前かを問わず、チェック・ポイントのお客様は、環境全体に存在する脆弱なシステムを標的とした悪用の試行から引き続き保護されます。

本プレスリリースは、米国時間2026年1月15日に発表されたブログ(英語)をもとに作成しています。

Check Point Researchについて

Check Point Researchは、チェック・ポイントのお客様、脅威情報コミュニティを対象に最新のサイバー脅威インテリジェンスの情報を提供しています。チェック・ポイントの脅威インテリジェンスであるThreatCloud AIに保存されている世界中のサイバー攻撃に関するデータの収集・分析を行い、ハッカーを抑止しながら、自社製品に搭載される保護機能の有効性について開発に携わっています。100人以上のアナリストや研究者がチームに所属し、セキュリティ ベンダー、捜査当局、各CERT組織と協力しながら、サイバーセキュリティ対策に取り組んでいます。

ブログ: https://research.checkpoint.com/

X: https://x.com/_cpresearch_

チェック・ポイントについて

チェック・ポイント・ソフトウェア・テクノロジーズ(https://www.checkpoint.com/)は、デジタルトラストのリーディングプロバイダーとして、AIを駆使したサイバーセキュリティソリューションを通じて世界各国の10万を超える組織を保護しています。同社のInfinity Platformとオープンガーデン型エコシステムは、防止優先のアプローチで業界最高レベルのセキュリティ効果を実現しながらリスクを削減します。SASEを中核としたハイブリッドメッシュネットワークアーキテクチャを採用するInfinity Platformは、オンプレミス、クラウド、ワークスペース環境の管理を統合し、企業とサービスプロバイダーに柔軟性、シンプルさ、拡張性を提供します。Check Point Software Technologiesの全額出資日本法人、チェック・ポイント・ソフトウェア・テクノロジーズ株式会社(https://www.checkpoint.com/jp/)は、1997年10月1日設立、東京都港区に拠点を置いています。

ソーシャルメディア アカウント

・Check Point Blog: https://blog.checkpoint.com

・Check Point Research Blog: https://research.checkpoint.com/

・YouTube: https://youtube.com/user/CPGlobal

・LinkedIn: https://www.linkedin.com/company/check-point-software-technologies/

・X: https://x.com/checkpointjapan

・Facebook: https://www.facebook.com/checkpointjapan

将来予想に関する記述についての法的な注意事項

本プレスリリースには、将来予想に関する記述が含まれています。将来予想に関する記述は、一般に将来の出来事や当社の将来的な財務または業績に関連するものです。本プレスリリース内の将来予想に関する記述には、チェック・ポイントの製品およびソリューションならびにLakeraの製品およびソリューションに関する見通し、Lakeraの機能を活用し統合する当社の能力、エンドツーエンドのAIセキュリティスタックを提供する当社の能力、チェック・ポイントの新たなGlobal Center of Excellence for AI Security設立に関する記述、そして買収の完了に関する記述が含まれますが、これらに限定されるものではありません。これらの事項に関する当社の予想および信念は実現しない可能性があり、将来における実際の結果や事象は、リスクや不確実性がもたらす影響によって予想と大きく異なる可能性があります。本プレスリリースに含まれる将来予想に関する記述に伴うリスクや不確実性は、2025年3月17日にアメリカ合衆国証券取引委員会に提出した年次報告書(フォーム20-F)を含む証券取引委員会への提出書類に、より詳細に記されています。本プレスリリースに含まれる将来予想に関する記述は、本プレスリリースの日付時点においてチェック・ポイントが入手可能な情報に基づくものであり、チェック・ポイントは法的に特段の義務がある場合を除き、本プレスリリース記載の将来予想に関する記述について更新する義務を負わないものとします。

本件に関する報道関係者からのお問い合わせ

チェック・ポイント広報事務局 (合同会社NEXT PR内)

Tel: 03-4405-9537 Fax: 03-6739-3934

E-mail: checkpointPR@next-pr.co.jp

公式フェイスブックページ

公式フェイスブックページ